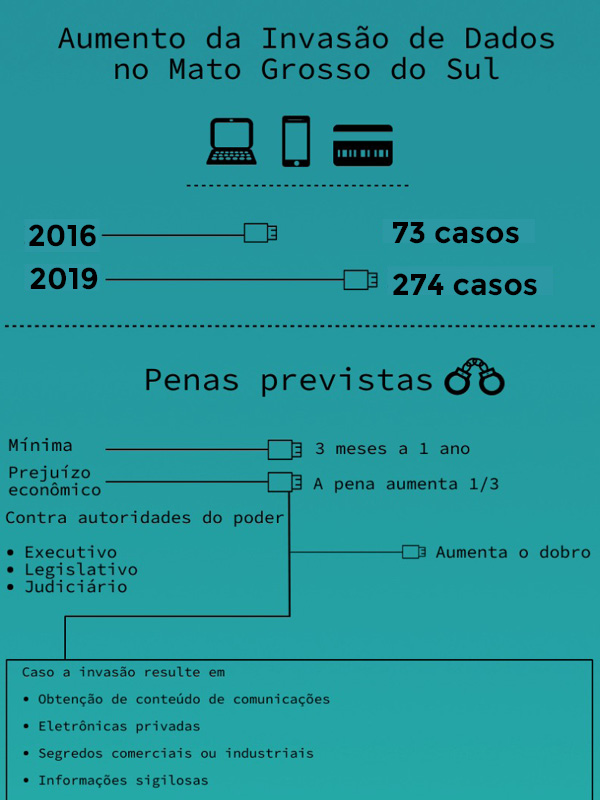

A Coordenadoria de Fiscalização e Controle da Superintendência de Inteligência de Segurança Pública (Sisp) aponta que o número de invasão de dispositivos informáticos em Mato Grosso do Sul aumentou 275% no período de 2016 até outubro de 2019. O número passou de 73 para 274 casos registrados. Os dados foram divulgados pela Secretaria de Estado de Justiça e Segurança Pública (Sejusp) no dia 31 de outubro deste ano.

O pesquisador e docente da Faculdade de Computação da Universidade Federal de Mato Grosso do Sul (UFMS), Brivaldo Junior explica que a população brasileira é negligente com os dados particulares, e tem pouca informação e orientação sobre tecnologia da informação. “No Brasil existe uma cultura de pirataria muito forte. Isso é extremamente complicado, porque os hackers e os crackers perceberam que existe essa cultura e se aproveitam disso".

Segundo o professor, a invasão de dados aumentou devido à pirataria. A prática torna os sistemas atrativos para hackers, e é nesta situação que eles coletam o que é digitado, como senhas, números de cartão de crédito e informações do sistema.“Por exemplo, ao utilizar softwares como Windows e Office pirata, as pessoas não sabem o perigo que elas estão correndo. O software pirata costuma vir com um programa que abre suas informações para o sistemas tecnológicos em geral, é onde o invasor vai coletar seus dados pessoais".

Para Junior, a conscientização é principal comportamento da população para evitar a invasão de dados. Ele declara que a pirataria como questão social afeta a segurança, e a legislação é importante e ineficaz em alguns casos. “Isso não é legal, não é bacana você piratear um software, não é bacana, tudo bem eu sei que é caro, então parcela em 12 vezes, tem que mudar a cultura, eu acho que se você não mudar a cultura não vai adiantar nada”.

O docente afirma que a falta de instrução para formulação de senhas pessoais em sistemas informacionais também contribui para o aumento da invasão de dados, e garante que existem meios que as tornam mais fortes. “As pessoas não têm o costume de criar boas senhas, não porque elas não saibam criar boas senhas, mas porque ninguém instruiu elas a fazer de uma forma correta. Ninguém, por exemplo, explica que colocar uma letra maiúscula, minúscula e caracteres especiais fazem diferença".

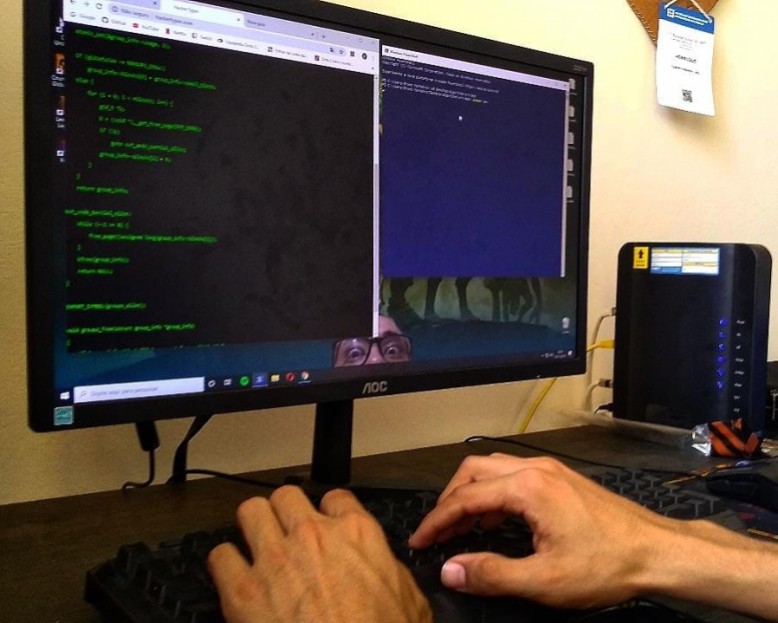

Golpes podem ser realizados remotamente, o que dificulta a investigação - (Foto: Camila Andrade)

Golpes podem ser realizados remotamente, o que dificulta a investigação - (Foto: Camila Andrade) Elaborado por Camila Andrade

Elaborado por Camila Andrade